0

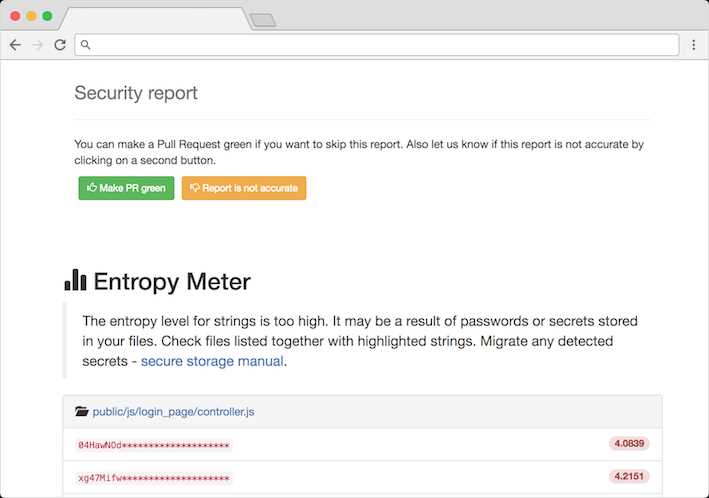

Il arrive parfois que vous puissiez commettre des secrets ou des mots de passe dans votre référentiel par accident.La meilleure pratique recommandée n'est pas de commettre les secrets, c'est évident.Mais pas toujours aussi évident lorsque vous avez une grosse fusion en attente de révision.Cet outil vous permet de configurer un webhook qui attend les demandes d'extraction et analyse tous les fichiers intéressants pour vérifier les secrets divulgués.Chaque fois que PR est mis à jour, il analyse à nouveau les dernières modifications et génère un rapport.Les actions d'accusé de réception et de rejet déclenchent une notification Slack qui permet d'améliorer ou de corriger les règles de détection des secrets.Rapport d'accusé de réception (OUI): approuvez que le rapport est valide et que les chaînes détectées sont de véritables secrets.Rapport de rejet (NON): rapport de rejet, les secrets détectés ne sont pas des informations d'identification mais uniquement des identifiants d'objet, des messages ou d'autres chaînes non liées.Cela contribuera à améliorer le taux de faux positifs.

Site Internet:

https://github.com/auth0/repo-supervisorLes catégories

Alternatives à Repo-supervisor pour toutes les plateformes avec n'importe quelle licence

0

truffleHog

Recherche des secrets dans les référentiels git, fouillant profondément dans l'historique des validations et les branches.Ceci est efficace pour trouver des secrets commis accidentellement.

0

Yelp's detect-secrets

detect-secrets est un module bien nommé pour (surprise, surprise) détecter des secrets dans une base de code.

0

yara4pentesters

règles pour identifier les fichiers contenant des informations juteuses comme les noms d'utilisateur, les mots de passe, etc.

0

AWS Lab's git-secrets

git-secrets analyse les commits, les messages de validation et les fusions --no-ff pour empêcher l'ajout de secrets dans vos référentiels git.

0

0

0

repo-security-scanner

Outil CLI qui trouve des secrets commis accidentellement dans un dépôt git, par exemple des mots de passe, des clés privées.