0

Cyberwatch

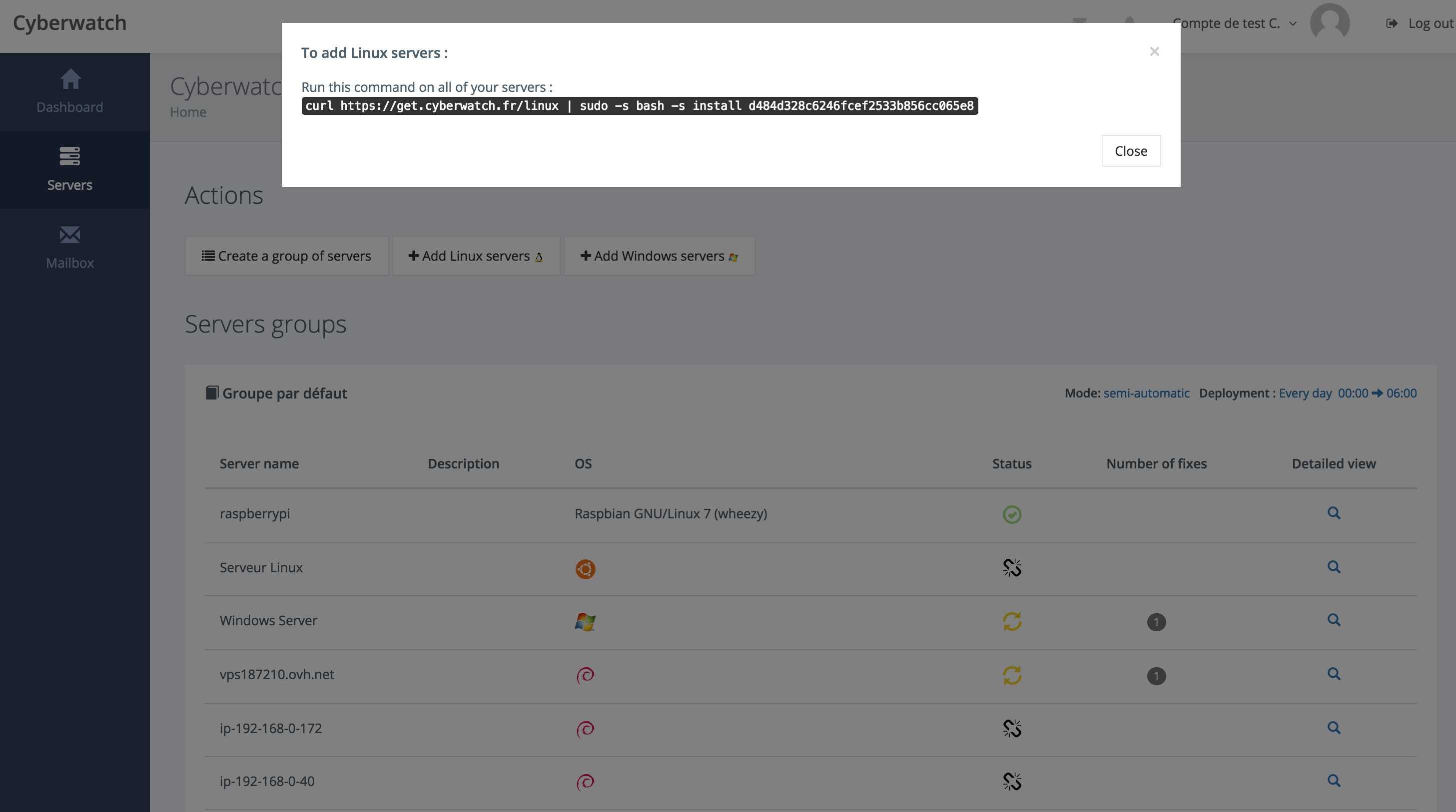

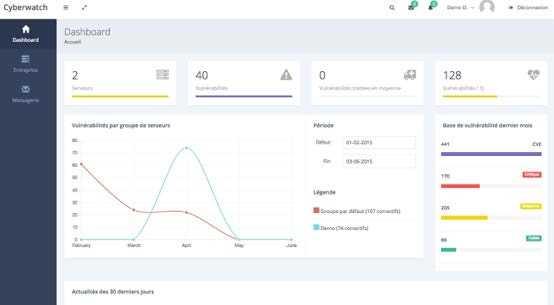

Protégez vos serveurs des vulnérabilités informatiques: Cyberwatch détecte vos vulnérabilités et déploie automatiquement les correctifs de sécurité appropriés.

Cyberwatch est le 1er correcteur automatisé de vulnérabilités informatiques.Plus de 8 000 vulnérabilités sont découvertes chaque année.Les pirates les utilisent pour vous attaquer.Cyberwatch les corrige automatiquement pour vous.Notre technologie unique trouve et corrige automatiquement les vulnérabilités de vos serveurs dès leur publication par les autorités afin que vous puissiez bénéficier d'une défense continue, simple et bon marché contre les pirates.

Site Internet:

https://www.cyberwatch.fr/enLes catégories

Alternatives à Cyberwatch pour Linux

28

Metasploit

Metasploit Community Edition simplifie la découverte du réseau et la vérification des vulnérabilités pour des exploits spécifiques, augmentant l'efficacité des scanners de vulnérabilité tels que ...

20

18

7

5

Immunity CANVAS

CANVAS d'Immunity met à disposition des testeurs de pénétration des centaines d'exploits, un système d'exploitation automatisé et un cadre de développement d'exploit complet et fiable ...

4

AlienVault

Alienvault intègre et corrèle de nombreux outils de surveillance de réseau et de sécurité populaires dans une seule suite, y compris OSSEC, nfdump, analyseurs de journaux, nagios et nessus et les analyse par rapport à son propre flux de menaces communautaire.

- Freemium

- Linux

3

F*

F * est un langage de programmation fonctionnel de type ML destiné à la vérification de programme.F * peut exprimer des spécifications précises pour les programmes, y compris les propriétés d'exactitude fonctionnelle.Les programmes écrits en F * peuvent être traduits en OCaml ou F # pour exécution.

2

Retire.js

L'objectif de Retire.js est de vous aider à détecter l'utilisation d'une version de bibliothèque JavaScript avec des vulnérabilités connues.

- Gratuite

- Linux

- JavaScript

1

Password Crypt

Gestionnaire de mots de passe danois et anglais gratuit, crypté et accrédité avec la norme OWASP.Reviewed by 3rd part security institution.Les données sont cryptées au niveau militaire.

1

Dependency-Check

Dependency-Check est un utilitaire qui identifie les dépendances du projet et vérifie s'il existe des vulnérabilités connues et rendues publiques.Actuellement Java et.

1

1

1

Beacon (AWS Cloud Security on Slack)

Analyse régulièrement votre écosystème AWS pour détecter les failles de sécurité via Slack.Beacon vous permet de protéger votre écosystème AWS contre les failles de sécurité en exécutant des analyses automatiques et à la demande et en publiant les résultats depuis Slack.

1

OnlyKey

OnlyKey est une alternative open source à YubiKey.OnlyKey prend en charge nativement: un gestionnaire de mots de passe matériel, plusieurs méthodes à deux facteurs (FIDO2, TOTP et Yubico® OTP), une connexion SSH sans mot de passe et OpenPGP.

0

Shell Control Box

Shell Control Box est un dispositif de surveillance des utilisateurs qui contrôle l'accès privilégié aux systèmes informatiques distants, enregistre les activités dans des pistes d'audit consultables de type film et empêche les actions malveillantes.