0

Cyberwatch

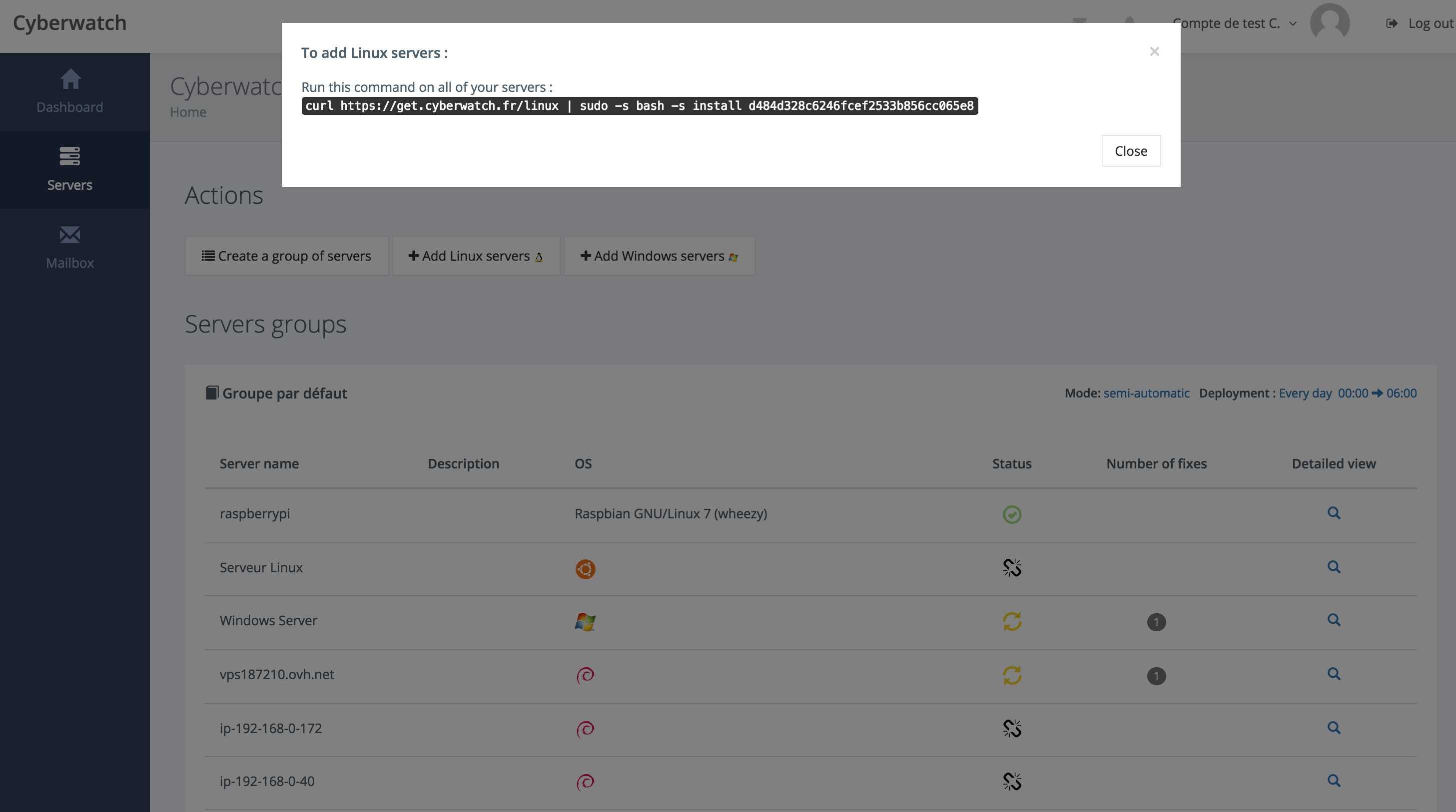

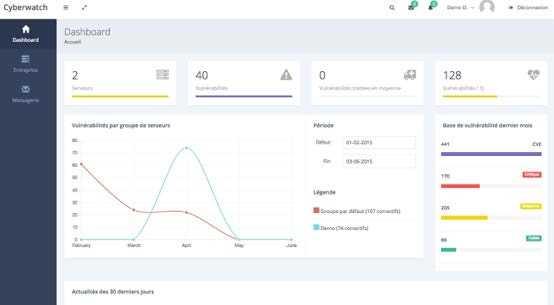

Protégez vos serveurs des vulnérabilités informatiques: Cyberwatch détecte vos vulnérabilités et déploie automatiquement les correctifs de sécurité appropriés.

Cyberwatch est le 1er correcteur automatisé de vulnérabilités informatiques.Plus de 8 000 vulnérabilités sont découvertes chaque année.Les pirates les utilisent pour vous attaquer.Cyberwatch les corrige automatiquement pour vous.Notre technologie unique trouve et corrige automatiquement les vulnérabilités de vos serveurs dès leur publication par les autorités afin que vous puissiez bénéficier d'une défense continue, simple et bon marché contre les pirates.

cyberwatch

Site Internet:

https://www.cyberwatch.fr/enLes catégories

Alternatives à Cyberwatch pour toutes les plateformes avec n'importe quelle licence

1

1

OnlyKey

OnlyKey est une alternative open source à YubiKey.OnlyKey prend en charge nativement: un gestionnaire de mots de passe matériel, plusieurs méthodes à deux facteurs (FIDO2, TOTP et Yubico® OTP), une connexion SSH sans mot de passe et OpenPGP.

1

1

0

Authentic8 Silo

Authentic8 vous permet de contrôler le cloud en fournissant le navigateur en tant que service.Nous isolons les utilisateurs des logiciels malveillants et vous donnons le contrôle des applications Web.

0

0

Shell Control Box

Shell Control Box est un dispositif de surveillance des utilisateurs qui contrôle l'accès privilégié aux systèmes informatiques distants, enregistre les activités dans des pistes d'audit consultables de type film et empêche les actions malveillantes.